El protocolo de seguridad WPA (Wi-Fi Protected Access - Acceso Protegido Wi-Fi) se puede dividir a grandes rasgos a su vez en dos modalidades:

WPA empresarial. Este modo esta diseñado para trabajar con un servidor de autentificación de los usuarios en la red, que en la mayoría de los casos es un servidor RADIUS (Remote Access Dial-In User Server ) . La otra modalidad es WPA personal que es el que nos encontraremos en la mayoría de las redes caseras y pequeñas oficinas.

El protocolo WPA personal, conocido también como WPA-PSK (Pre Shared Key), se basa en una autentificación por contraseña del cliente wireless al punto de acceso y es el que abarcaremos en esta sección. La información es cifrada con el algoritmo RC4 con una clave de 128bits y un IV (vector de inicialización) de 48bits. La intrusión en este tipo de red es diferente a las redes configuradas con el protocolo WEP. En este caso para intentar obtener la clave de red no nos hacen falta miles de paquetes, ni generar IV's, si no que basta con un solo paquete que contenga la autentificación del cliente al punto de acceso (handshake). Es el que capturaremos y crackearemos mediante un ataque de fuerza bruta con un diccionario; por tanto el éxito de este ataque esta ligado a la robustez de la contraseña que puede tener de 8 a 63 caracteres ascii.

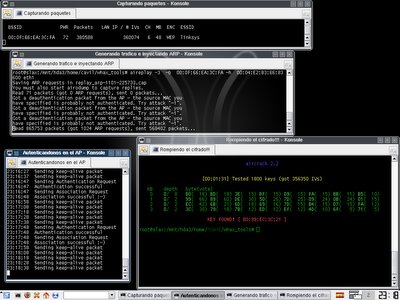

Para realizar este ataque también usaremos la suite aircrack-ng y la distribucion wifislax y cada paso mostrado lo realizaremos en una consola o terminal virtual diferente.

1º )Paso: ponemos la tarjeta en modo monitor.

En este caso lo hacemos primero con el script atheros.sh ya que el chipset de la tarjeta que estoy usando es atheros, pero dependiendo del chipset también podemos hacerlo con el comando iwconfig del paquete (wireless-tools) o como la mayoría de las veces usando el script de airmon-ng start "interface".

#atheros.sh

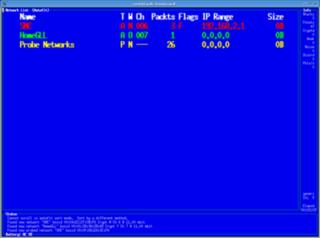

a)Localización de nuestro Punto de Acceso:

#airodump-ng start ath0

En este caso nuestro objetivo será la red home, que como podemos observar su cifrado es WPA

b)Captura del tráfico del Punto de Acceso seleccionado:

# airodump-ng --bssid 00:13:F7:1E:98:95 -c 6 -w CAPTURA ath0

De esta forma indicamos a airodump-ng que filtre por el bssid de nuetra red --bssid "00:13:F7:1E:98:95" ,fijamos el canal de nuestro AP "-c 6" y le indicamos que guarde el tráfico capturado en el archivo CAPTURA,y finalmente indicamos nuestra tarjeta inalámbrica.

3º)Paso: si observamos la captura anterior vemos que hay un cliente conectado (00:13:F7:59:05:4A) al punto de acceso que vamos a atacar (00:13:F7:1E:98:98).

Para obtener el “handshake” desautenficaremos al cliente del punto de acceso y de esta forma forzaremos que el cliente se vuelva a autentificar capturando la trama que nos interesa:

#aireplay-ng --deauth 20 -a 00:13:F7:1E:98:95 -c 00:13:F7:59:05:4A ath0

Indicamos a aireplay-ng que usamos el ataque --deauth (deautentificación) , el 20 representa el numero de tramas de desautentificación a enviar al punto de acceso y con la dirección mac del cliente y la interface inalámbrica.

(Tambien podriamos hacer un ataque de desautentificacion masivo sin especificar el cliente "-c",pero en este caso es mas efectivo de esta forma).

4º)Paso: Obtención de la clave WPA-PSK mediante ataque de diccionario:

#aircrack-ng -a 2 -w /root/swireless/capturas/dic CAPTURA.cap

En este caso los parámetros de aircrack-ng -a 2 especifica el modo de ataque WPA-PSK -w la ruta de nuestro diccionario y CAPTURA.cap es el archivo donde tenemos el trafico capturado del punto de acceso elegido.Si al llegar este paso no obtenemos el "handshake",repetiremos el ataque de autentificacion aumentando el numero de tramas a enviar por ejemplo 100.

Como se puede observar en este caso de prueba tenemos la contraseña WPA-PSK "complejidad".

Para este tipo de ataque es muy importante tener un buen diccionario, podremos encontrar diccionarios googleando aun así aquí dejo algunos que he encontrado.

Diccionario de ispell en español

Diccionario en hackemate.com.ar

El éxito del ataque en este tipo de redes es muy muy difícil de conseguir pero si la contraseña es débil y tenemos mucha mucha suerte podríamos obtener la clave WPA-PSK más rápido incluso que en los ataques al protocolo WEP debido a que como hemos mencionado anteriormente con un solo paquete que contenga el “handshake” es suficiente.

Etiquetas: Wireless WPA-PSK